不像其他加密货币挖掘事件矿池异常访问事件,黑客在这次攻击中并没有使用众所周知矿池异常访问事件的公共“挖矿矿池”他们而是安装矿池异常访问事件了挖矿矿池软件,并配置了恶。

矿池异常访问事件我们在前文提过,在21世纪初,互联网形成了两大类型的应用架构,中心化的BS架构和无中心的对等网络P2P架构,阿里巴巴,新浪,亚马逊,百度等等很多互联网巨头都是中心化的BS架构,简单的说,就是数据放在巨型服务器中,矿池异常访问事件我们普通用户通过手机,个人电脑访问阿里,新浪等网站的服务器 21世纪初以来,出现了很多自由分享音。

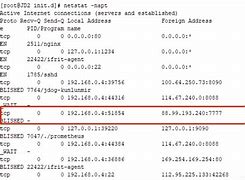

黑客利用通用安全漏洞进行批量入侵,如永恒之蓝Redis未授权访问等用户应提升安全意识,及时发现并修复漏洞,通过检查异常端口和矿池访问等方式进行防护综上所述,黑客之所以钟爱利用云主机挖门罗币,主要是因为门罗币采用的算法适合在CPU密集型的云主机上运行挖矿行为不易被追踪其价值相对稳定且匿名性。

F2pool的服务器主要位于中国其他亚洲国家和美国F2poolcom因其开放性,可访问性和易用性而备受矿工喜爱矿工在F2Pool上注册后才可以挖矿 以太坊挖矿需要一个显卡矿机 市场占有率10% 当前矿池算力1938TH s 挖矿奖励结算模式PPS+ 费率25% 4 Sparkpool星火矿池 在ETH。

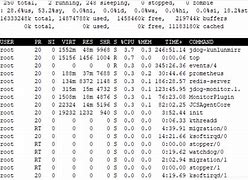

需要强调的是主机上存在恶意挖矿程序通常有两个明显特征,其一是主机资源被异常占用,其二是主机会主动访问矿池域名推荐阅读。

1是否有异常的没有登录成功的审计事件,比如RDP爆破登录2是否有成功登录的不明帐号记录3是否有异常IP的登录事件,比如IP非此主机用户常用IP4是否有异常时间的登录事件,比如凌晨2点远程登录主机注意有时候登录记录会十分多,分析起来难度大,因此我们可以根据前期收集到的信息来帮助我们缩小审计范围,比如异常现。

矿池=棋牌室的老板抽佣 不可篡改,因为说服其他三个人需要消耗太多算力和体力 典型的价值互联网我兜里的价值用不了八圈,就跑到他们兜里去了 中国人基本上人手打得一手好麻将,区块链方面生产了全球70%~80%的矿机,并拥有全世界最多的算力,约占77%的算力 麻将其实是最早的的区块链项目 1,四个矿工一组。